در مورد پروفایل رفتاری Behavioral Profile چه می دانید؟

پروفایل رفتاری Behavioral Profile روشی برای ردیابی هویت دیجیتال در عصر هوش مصنوعی

پروفایل رفتاری Behavioral Profile | ناشناسماندن در فضای سایبری همیشه یکی از دغدغههای کاربران بوده است. بسیاری از افراد، از شهروندان عادی گرفته تا مدیران امنیتی و حتی فعالان اجتماعی، برای حضور در شبکههای اجتماعی از شماره ناشناس یا هویت دوم استفاده میکنند. اما پرسش مهم این است که آیا چنین اقداماتی برای پنهان ماندن از نگاه سامانههای هوش مصنوعی و تیمهای تحلیل داده کافی است؟

پاسخ کوتاه این است: خیر.

فهرست محتوا

امروزه، با رشد فناوریهای Big Data و هوش مصنوعی، ناشناسماندن تنها با تغییر شماره یا استفاده از VPN ممکن نیست. هر کاربر در جریان فعالیت آنلاین خود، بهطور ناخواسته مجموعهای از نشانههای رفتاری به جا میگذارد که به آن پروفایل رفتاری (Behavioral Profile) گفته میشود. این پروفایل مانند یک اثر انگشت دیجیتال عمل میکند: یکتا، غیرقابل جعل و به شدت قابل ردیابی.

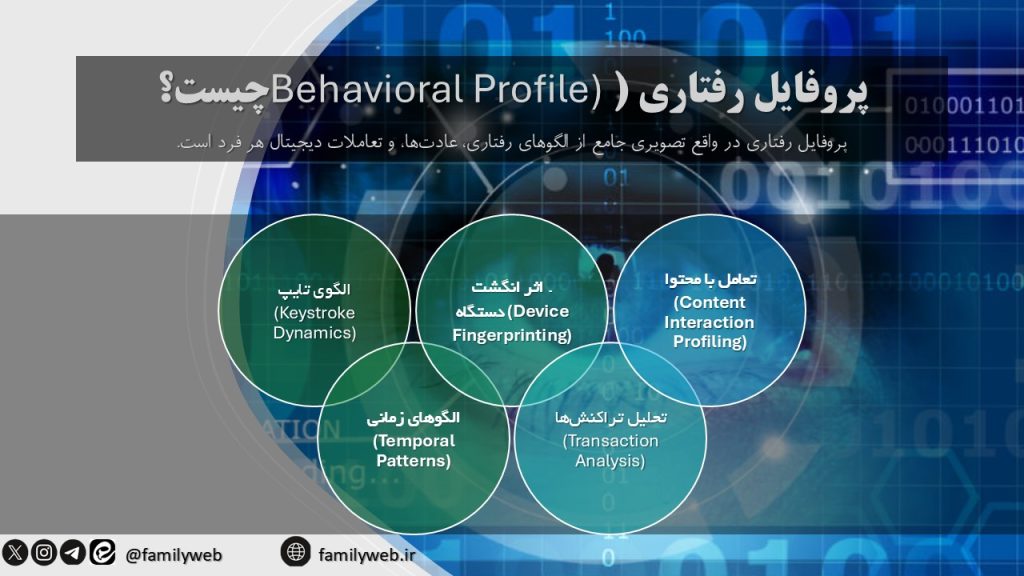

پروفایل رفتاری (Behavioral Profile) چیست؟

پروفایل رفتاری در واقع تصویری جامع از الگوهای رفتاری، عادتها، و تعاملات دیجیتال هر فرد است. این پروفایل از ترکیب دادههای پراکندهای ساخته میشود که در ظاهر بیاهمیت بهنظر میرسند، اما در کنار یکدیگر هویت واقعی کاربر را آشکار میسازند. در ادامه، مهمترین مؤلفههای پروفایل رفتاری را بررسی میکنیم:

۱. الگوی تایپ (Keystroke Dynamics)

هر فرد هنگام تایپ کردن سرعت، ریتم، تأخیر بین کلیدها و حتی شدت فشار متفاوتی دارد. این تفاوتها آنقدر منحصر به فرد هستند که میتوانند همانند اثر انگشت برای شناسایی افراد استفاده شوند.

مثال: تصور کنید دو نفر با یک حساب کاربری مشترک وارد یک سیستم شوند. الگوریتمهای Keystroke Dynamics به راحتی تشخیص میدهند که چه کسی پشت کیبورد نشسته است. حتی اگر رمز عبور مشترک باشد، ریتم تایپ آن را فاش میکند.

۲. الگوهای زمانی (Temporal Patterns)

هر فرد عادتهای زمانی مخصوص به خود دارد. برخی افراد شبها فعال هستند، برخی صبحها. حتی چرخههای ورود به حساب، زمانهای خرید آنلاین یا بازدید از شبکههای اجتماعی میتواند بهطور دقیق الگوی زندگی فرد را مشخص کند.

مثال: اگر فردی همیشه بین ساعت ۱۰ شب تا ۱ بامداد در یک انجمن آنلاین فعال باشد، این الگو به راحتی او را از سایرین متمایز میکند.

۳. اثر انگشت دستگاه (Device Fingerprinting)

هر دستگاه متصل به اینترنت مجموعهای از ویژگیهای فنی دارد: نوع مرورگر، نسخه سیستم عامل، رزولوشن صفحهنمایش، فونتهای نصبشده و حتی آدرس کارت شبکه. ترکیب این دادهها میتواند هویت یک دستگاه را تقریباً منحصربهفرد سازد.

مثال: حتی اگر دو کاربر از یک VPN مشترک استفاده کنند، مرورگر یکی با ۱۰ فونت فارسی نصبشده و دیگری بدون هیچ فونت خاص، بهراحتی توسط سیستمهای Device Fingerprinting قابل تفکیک هستند.

۴. تحلیل تراکنشها (Transaction Analysis)

رفتار مالی نیز یکی از شاخصهای مهم شناسایی است. کاربران در کیفپولهای رمزارزی یا خریدهای اینترنتی، الگوهایی از نظر میزان تراکنش، تناوب و ساعات خرید از خود برجای میگذارند.

مثال: اگر کاربری همیشه در ابتدای ماه مبلغ مشخصی رمزارز منتقل میکند، این رفتار میتواند او را حتی در شبکههای ناشناس رمزارزی شناسایی کند.

۵. تعامل با محتوا (Content Interaction Profiling)

موضوعاتی که کاربر میخواند، لایک میکند، بازنشر میدهد یا درباره آن نظر مینویسد، بخشی از هویت دیجیتال اوست. علاقه به یک سبک موسیقی، یک ژانر فیلم یا حتی موضوعات سیاسی و اجتماعی خاص، میتواند تصویر دقیقی از شخصیت کاربر ارائه دهد.

مثال: کاربری که مداوماً پستهای مربوط به فوتبال ایتالیا را بازنشر میدهد، دیر یا زود در لیست طرفداران سری آ شناسایی میشود؛ حتی اگر نام مستعار و عکس پروفایل جعلی استفاده کند.

چرا VPN کافی نیست؟

بسیاری از کاربران گمان میکنند که نصب یک VPN یا استفاده از شبکه Tor برای ناشناسماندن کافی است. اما واقعیت این است که این ابزارها تنها لایهای ابتدایی از پنهانسازی ایجاد میکنند. در ادامه توضیح میدهیم چرا:

۱. تغییر IP ≠ تغییر هویت

VPN تنها آدرس IP شما را تغییر میدهد. اما الگوریتمهای تحلیل رفتاری به جای IP، بر روی الگوهای زمانی، تعاملات محتوا و مشخصات دستگاه تمرکز میکنند.

مثال: کاربری که همیشه شبها مقالههای مرتبط با اقتصاد مطالعه میکند، حتی با ۱۰ VPN مختلف همچنان قابل شناسایی است.

۲. هویت ساختگی (Synthetic Identities)

برای گمراهکردن الگوریتمها باید هویتهای ساختگی طراحی شود. یعنی یک پروفایل کاملاً جدید با عادات رفتاری متفاوت ایجاد گردد.

مثال: فردی که همیشه در حوزه امنیت سایبری مینویسد، اگر بخواهد ناشناس شود باید هویتی ایجاد کند که مثلاً علاقهمند به آشپزی یا سینما باشد و رفتاری متناقض با هویت اصلیاش نشان دهد.

۳. تکنیکهای تصادفیسازی (Randomization Techniques)

یکی از راهکارهای مقابله با ردیابی، تصادفیسازی رفتار آنلاین است. این یعنی کاربر نباید طبق یک الگوی ثابت و قابل پیشبینی عمل کند.

مثال: ورود به شبکههای اجتماعی در ساعت مشخص، نشانهای واضح از عادت است. اما اگر کاربر بهطور تصادفی و نامنظم وارد شود، شناسایی سختتر میشود.

۴. جعل دستگاه (Device Spoofing)

با استفاده از نرمافزارهای خاص میتوان مشخصات سیستم (مانند مرورگر، رزولوشن یا نوع سختافزار) را تغییر داد. این تغییر مداوم باعث میشود پروفایل دستگاه کاربر ثابت باقی نماند.

مثال: کاربری که هر بار با یک مرورگر متفاوت (مثلاً کروم، فایرفاکس، اج) وارد شود و تنظیمات شبکه خود را تغییر دهد، شناساییاش دشوارتر خواهد بود.

۵. پرهیز از الگوهای تکراری (Deterministic Routines)

الگوهای تکراری رفتاری بزرگترین دشمن ناشناسماندن هستند. هوش مصنوعی دقیقاً برای شناسایی چنین الگوهایی طراحی شده است.

مثال: فردی که هر روز ساعت ۹ صبح وارد تلگرام میشود، حتی با هزار حساب کاربری متفاوت، از روی همین عادت زمانی قابل شناسایی است.

نتیجهگیری

در عصر هوش مصنوعی، ناشناسماندن به یک چالش جدی تبدیل شده است. ابزارهایی مثل VPN، Proxy یا Tor تنها میتوانند سطحی از پنهانسازی ایجاد کنند، اما برای رسیدن به Operational Invisibility لازم است رفتار دیجیتال کاربر غیرقابل پیشبینی و متغیر باشد.

بنابراین اگرچه شاید بتوان ردپای ظاهری خود را با ابزارها پنهان کرد، اما اثر انگشت رفتاری چیزی است که بهسادگی پاک نمیشود. راهکار واقعی تنها در شکستن عادتها و ایجاد الگوهای غیرقابل پیشبینی نهفته است.